Resumen Breve

Este video es un tutorial sobre cómo configurar e implementar un sistema de gestión de eventos e información de seguridad (SIEM) utilizando Elastic Security para detectar y responder a amenazas en un entorno simulado. Se muestra cómo instalar y configurar agentes en sistemas Windows, cómo simular ataques utilizando la herramienta Caldera, y cómo Elastic Security detecta y permite responder a estos ataques.

- Configuración de una instancia de Elastic Security.

- Instalación y configuración de agentes en sistemas Windows.

- Simulación de ataques con Caldera.

- Detección y respuesta a incidentes de seguridad con Elastic Security.

Configuración Inicial de Elastic Security

Se inicia el proceso configurando una instancia de Elastic Security, activando el correo electrónico automático para la verificación. Se introduce un código de verificación para habilitar la instancia. Se configura la instancia con fines académicos, seleccionando las opciones de seguridad de Elastic y la opción serverless. Se especifica el uso para temas de seguridad y se elige la infraestructura de AWS en la región de Virginia, aunque se menciona que se puede usar Google Cloud o Azure.

Carga y Configuración de Caldera

Se muestra cómo cargar Caldera, una herramienta para emular adversarios, en un appliance de Linux preconfigurado. Se explica cómo cambiar la dirección IP en la configuración de Caldera, accediendo al archivo default.yml dentro de la carpeta configuration. Se utiliza un comando para buscar y reemplazar la IP antigua por la nueva en todos los casos dentro del archivo.

Acceso y Funcionalidades de Caldera

Se accede a Caldera utilizando las credenciales por defecto (admin/admin), que se encuentran en un archivo de contraseñas proporcionado. Se explica que Caldera permite simular varios tipos de ataques, como escaneos de red, uso de tácticas maliciosas, explotación de vulnerabilidades y comportamientos de ransomware.

Configuración de Reglas de Detección en Elastic Security

Se accede a la sección de reglas en Elastic Security y se instalan todas las reglas de detección por defecto. Se recomienda habilitar solo las reglas relevantes para el entorno específico, como las de Windows o Linux. Se habilitan las reglas para sistemas operativos Windows y Linux, así como para servicios como Office 365, dependiendo de las necesidades del entorno. Se explica que las reglas de detección definen el comportamiento que podría indicar actividad maliciosa.

Configuración de Políticas de Agentes

Se configura una política para los agentes de Windows, desactivando las opciones de Linux para optimizar el rendimiento. Se capturan eventos de aplicación, seguridad y sistema. Se añaden integraciones adicionales, como Windows, que incluye logs de PowerShell y Sysmon, y Windows Defender. Se configura Elastic Defense, la solución antivirus de Elastic, en modo de detección de comportamiento y protección contra ransomware.

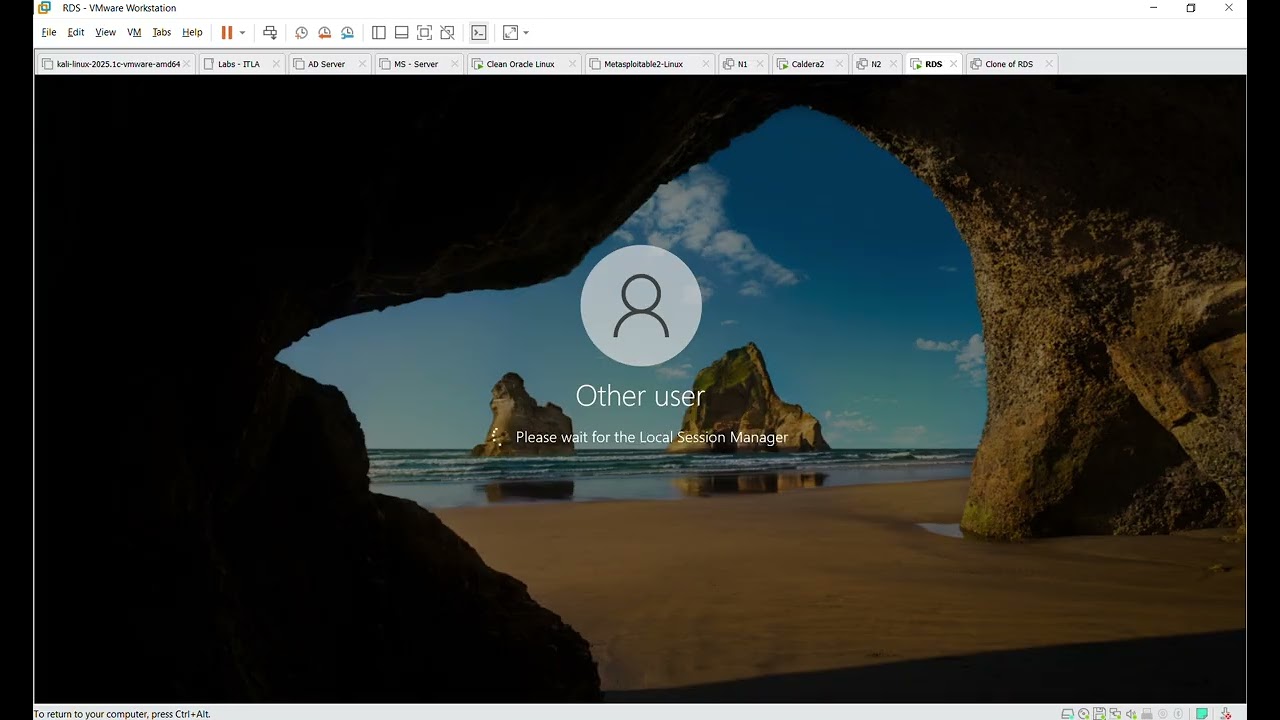

Despliegue del Agente de Elastic en Windows

Se explica cómo desplegar el agente de Elastic en un sistema Windows. Se copia el comando de instalación desde la interfaz de Elastic Security y se ejecuta en PowerShell como administrador. Se resuelven problemas de conectividad de red configurando los DNS del servidor. Una vez instalado, el agente comienza a enviar eventos al SIEM.

Verificación de Eventos y Configuración de Exclusiones

Se verifican los eventos del sistema en Elastic Security. Se explica cómo configurar exclusiones en Windows Defender para evitar que el antivirus detecte los binarios de Caldera como maliciosos. Se crea una exclusión para el proceso splunkd.exe, que es utilizado por Caldera.

Simulación de Ataques con Caldera y Detección en Elastic Security

Se despliega un agente de Caldera en el sistema Windows utilizando un script de PowerShell. Se permite el binario en Windows Defender para evitar bloqueos. Se crea una operación en Caldera para simular ataques, como la creación de un usuario. Se observa cómo Elastic Security detecta estas actividades y genera alertas.

Análisis de Alertas y Respuesta a Incidentes

Se analizan las alertas generadas en Elastic Security, como la eliminación del historial de la consola y la ejecución de procesos desde directorios inusuales. Se investiga la línea de tiempo de los eventos para entender la secuencia de acciones. Se muestra cómo Elastic Security permite crear casos para documentar y gestionar incidentes.

Aislamiento y Control de Dispositivos Infectados

Se demuestra cómo Elastic Security permite responder a incidentes, como aislar un equipo infectado de la red. Se utiliza la función de aislamiento para poner la computadora en cuarentena y se verifica que ha perdido la conexión a internet. Se muestra cómo se pueden ejecutar comandos en el dispositivo aislado, como matar un proceso específico (splunkd.exe), para detener la actividad maliciosa.

Conclusiones y Opciones de Implementación

Se concluye destacando las ventajas de utilizar una solución de seguridad tipo SIEM como Elastic Security. Se menciona que Elastic Security ofrece funcionalidades de seguridad y se puede implementar en la nube o en un entorno local utilizando la versión open source (ELK stack). Se indica que la versión open source es gratuita, aunque algunas funciones pueden requerir licenciamiento.